02.02.2023

.Hvad er konsekvenserne, når Kina bygger og befaler over informationsrummets maskiner i Rigsfællesskabet?

Af André Ken Jakobsson

Dette er tredje artikel i serien ”Kinas informationskrig”, der undersøger det kinesiske Kommunistpartis mål, midler og metoder i den globale kamp om informationsrummet. Serien tager sit nationale udgangspunkt i spørgsmålet om, hvor mange bagdøre Kina har ind i Danmark og Rigsfællesskabet.

Første del i serien introducerede Kinas datasug, infiltrering gennem partimedlemmer og brugen af militær tænkning i kampen mod den liberale orden.

Anden del i serien undersøgte, hvordan metoderne migrerer fra Kinas nærområder til brug for påvirkningsaktiviteter mod eliter og erhvervsliv i Rigsfællesskabets tre dele med et særligt blik på det kinesiske selskab, Huawei, og dansk erhvervsliv.

Generalsekretær Xi Jinping sigter efter kinesisk dominans af det globale informationsrum. En målsætning, Xi forfølger gennem sin ’tentakelstrategi’, der også fungerer som et velvalgt billede til at guide analyser og modtræk. Hvor blæksprutten kan forsvinde i en sky af blæk, søger Kommunistpartiet samme evne gennem informationsmagt. Og hvor blækspruttens hjerne både kan styre sin krop fra centralt hold og overlade individuelle beslutninger til småhjerner i de enkelte tentakler, så formulerer Kommunistpartiet centralt målet om at ”fortælle Kinas historie godt„, mens propagandaindsatser og datasug bliver decentraliseret til de enkelte tentakler. Disse fører og føler sig frem gennem kinesiske firmaer, institutioner og platforme ledt på vej af velvillige markedsmekanismer, der ultimativt opstiller datafælder og genererer efterretninger. Sikkerhedsrisici vokser eksponentielt, når Kina er i maskinen.

Chefen for den britiske udenrigsefterretningstjeneste MI6, Richard Moore, advarede i november 2021 i sit først live-interview mod Kinas evne til at ”høste data fra hele verden” samt den kinesiske brug af økonomiske incitamenter til at ”få folk på krogen”. Og så satte efterretningschefen et anvendeligt mærkat på truslen fra at have Kina i maskinen: datafælder. Ifølge Moore undergraver datafælder statens evne til at handle selvstændigt: ”Hvis du tillader et andet land at få adgang til virkelig kritiske data om dit samfund, så vil det over tid udhule din suverænitet – du har ikke længere kontrol over disse data”. Varslingen mod datafælder og suverænitetstab indrammer de store debatter om truslen fra kinesiske Huawei i 5G-teleinfrastruktur, men den er også et fjernt ekko af generalsekretær Xi Jinpings egen advarsel indadtil fra år tilbage. Mens Kina udadtil har konfronteret Huawei-skeptiske stater i Vesten med Vestens egne principper om fri konkurrence og fri markedsadgang, så bygger Xis ambition om Kina som en cyber-stormagt på en hjemlig kinesisk selvforsyningstænkning. Den vision kommunikeres dog helst ikke til et udenlandsk publikum. I 2016 konstaterede Xi ved et symposium om cybersikkerhed, at ”det er vores største skjulte fare, at [internettets] kerneteknologi styres af andre” for det er som ”at bygge et hus på en andens grund, uanset hvor stort eller smukt det er”. En erkendelse som EU først rigtigt kom frem til i 2020 i lyset af det syrebad, covid19-pandemien nedkaldte over globale forsynings- og værdikæder. Datafælder består således af både informationsrummets enkeltdele, som hardware, apps, algoritmer osv., og den analytiske kapacitet til at udvinde strategiske fordele af de indhentede data. Altså, af tentakler og hjerner.

Den dybere motivation bag Kommunistpartiets kamp om informationsrummet og opsætning af datafælder kan findes i medieforskeren Marshall McLuhans centrale pointe fra slutningen af 1960’erne. McLuhan blev berømmet for metaforen ”the medium is the message” – at mediet er budskabet i sig selv. Et medies særegne karakteristika har ifølge McLuhan en effekt udover mediets indhold. Det betyder, at mediet, forstået i bred forstand, masserer samfundets strømninger, sociale relationer og psykologiske tilstande med virkninger for menneskets evne til at erfare verden. McLuhans ikoniske eksempel er lyspæren som et medie, der ikke i sig selv afgiver nogen nævneværdig information (budskab), men alligevel skaber store sociale effekter ved at lyse op, hvor der ellers er mørkt. Mediet bliver dermed budskabet, der masserer mennesket og med mediet som en forlængelse af mennesket, kan der kastes lys over et nyt informationsrum. Mørkets magt afmonteres.

Denne dynamik har Kommunistpartiet sat på formel i maskinen. Kinas Great Firewall, der som et bolværk sikrer et suverænt kinesisk internet, hvor portene internt og til resten af verden kan lukkes efter partiets forgodtbefindende, er et fremtrædende eksempel på, at for Kommunistpartiet er mediet også budskabet i sig selv. Dog på omvendt manér af lyspæren: magten demonstrerer i stedet sin evne til at fremmane mørket. Kommunistpartiets totale erobring af det digitale informationsrum i Kina bliver på fundamental vis fanget af McLuhans indsigt gennem, hvad bedst kan beskrives som efterretningsvirksomhedens janushoved: to ansigter, der på samme tid ser fortiden og fremtiden. Den simultane fremad- og tilbageskuende indhentning og bearbejdning af data består af henholdsvis overvågning, censurering og profilering, der udgør det tilbageskuende, mens det fremadskuende bruger disse efterretninger til samfundsmæssig ingeniørskab, der spænder fra politisk selvcensur over adfærdsændringer for f.eks. at styrke sin rangering i Kinas sociale kreditsystem til optimering og lancering af nye overvågende, censurerende og profilerende medier.

Efterretningens janushoved kan i den kinesiske kontekst konkretiseres gennem det sociale medie WeChat (Weixin i Kina), der ejes af techgiganten Tencent. WeChat dominerer med op mod næsten 1,3 milliarder månedlige aktive brugere Kinas digitale informationsrum, uagtet om man ønsker at bestille hotel, mad, betale regninger eller skrive til kæresten over landegrænser. WeChat var derfor også det informationsrum, hvor Kommunistpartiets kamp mod covid19 startede. I en nu famøs gruppechat nævnte lægen Li Wenliang som den første en SARS-lignende luftvejsinfektion. De kinesiske censurmyndigheders masseovervågning af WeChat fandt hurtigt beskederne og diagnosticerede Lis observation som en sygdom i sig selv og anså derfor lægens advarsler som behandlingskrævende. Med politiets hjælp blev en indrømmelse truet ud af Li, der under pres erkendte, at han havde spredt rygter og afgivet falske påstande, inden han ultimativt selv blev ramt af sygdommen og døde. Allerede d. 1. januar 2020, dagen efter at Kina adviserede WHO om coronavirusset fra Wuhan, begyndte WeChat en omfattende og ekspanderede censurering af beskeder omhandlende virus og håndtering deraf – inklusive censurering af Li Wenliangs navn. Mediet WeChat udgør således i en McLuhansk betydning budskabet om partigodkendt adfærd og ytringer, mens firmaets påvirkningsaktivitet er fortløbende lydhør for Kommunistpartiets dikterede version af sandheden.

Yderligere tentakelgreb vokser frem gennem fx sofistikerede ”safe cities”, når omfattende overvågning eksporteres i pakkeløsninger til andre lande af blandt andre Huawei, ZTE, Dahua og HikVision. Og kinesiske overvågningskameraer med ansigtsgenkendelse har med god grund tiltrukket sig negativ opmærksomhed i blandt andet Aarhus Kommune, hvor 755 af kommunens cirka 1800 kameraer er fra kinesiske producenter. Mens HikVisions kameraer fx er forbudt at opsætte for offentlige myndigheder i Amerika, så har det delvist statsejede kinesiske firma frit lejde i Danmark. Politiets Efterretningstjeneste har dog i kølvandet på debatten udarbejdet en sikkerhedsvurdering, der anbefaler, at der ”generelt udvises tilbageholdenhed” med anvendelse af kinesisk internetforbundet overvågningsudstyr. Særligt på områder, der ”må formodes at være af interesse for de kinesiske efterretningstjenester”, såsom de øverste statsorganers sikkerhed, kritisk infrastruktur, offentligt befærdede områder og Danmarks forsvar, sikkerhed og beredskab. Efterretningens janushoved har dermed haft held til at bevæge sig langt ud over Kinas grænser.

En central sikkerhedsrisiko ved TikTok er ikke alene, at brugerbasens størrelse gør platformen til en betydelig politisk magtfaktor (der fx blev brugt til at sabotere et vælgermøde i Trumps genvalgskampagne), men at TikTok kortlægger politiske præferencer og kan manipulere disse

_______

Kina i algoritmen: Platforme og profilering

Mens WeChat (Weixin) mestendels anvendes af kinesiske brugere, så har videodelings-appen TikTok været forløseren som det første globale kinesiske sociale medie. TikTok er med op mod 1 milliard aktive månedlige brugere dybt integreret i samfund udenfor Kinas grænser. På overfladen fungerer TikTok som et socialt medie bygget op om en platform for korte videoer, men under motorhjelmen arbejder avanceret kunstig intelligens koblet op på en kontinuerlig strøm af milliarder af personlige datapunkter. Disse bliver ikke alene skabt af brugernes egne vaner og upload af videoer, men i høj grad også gennem TikToks unødvendige adgang til informationer på brugernes mobiltelefoner, når eksempelvis enhedens unikke og identificerbare serienumre bliver registreret eller det er påvist, at den indbyggede browser i appen har mulighed for at overvåge ethvert input inklusive kodeord. Og så det faktum at data fra TikTok bliver overført til Kina, og at det kinesiske firma bag appen, ByteDance, muligvis har fuld adgang til al TikTok data.

TikToks AI har gennem dataindsamling og analyser af brugerne katapulteret appen fra 11 til over 100 millioner aktive amerikanske månedlige brugere fra 2018 til 2020. En enorm adgang for et kinesisk firma, hvis succes afhænger af præcise psykografiske brugeranalyser- og segmenteringer på linje med Facebook. Intimt kendskab til den enkelte brugers aktiviteter, interesser og holdninger bruges til at skabe individuelle psykografiske profiler, der eksempelvis kan kategoriseres via videnskabeligt understøttede personlighedsdimensioner. Profilering gennem en sådan OCEAN-model (Openness, Consciousness, Extraversion, Agreeableness og Neuroticism) giver mulighed for at bygge komplekse personlighedsprofiler og både forudsige og påvirke fremtidig adfærd. Dén type indsigt var det nu skandaliserede Cambridge Analyticas salgsargument for at kunne vinde politiske valg på bestilling. Og dén type indsigt udgør et guldrandet datagrundlag for styring af informationsrummet. En central sikkerhedsrisiko ved TikTok er således ikke alene, at brugerbasens størrelse gør platformen til en betydelig politisk magtfaktor (der fx blev brugt til at sabotere et vælgermøde i Trumps genvalgskampagne), men at TikTok kortlægger politiske præferencer og kan manipulere disse.

En af de mest bemærkelsesværdige udviklinger i TikToks omfattende datasug er en kontroversiel opdatering af privatlivspolitikken, der giver TikTok lov til at indhente og bruge biometriske data om dets brugere såsom ”voiceprints” og ”faceprints” – en praksis som TikTok tidligere har benyttet og efterfølgende indgået et forlig om. Biometriske identifikatorer som eksempelvis øjets iris er unikke, fysiske karakteristika eller adfærd, der er uløseligt forbundet til ét bestemt menneske. Derfor anvendes iris-scannere også som et fysisk højsikkerhedstiltag for fx at kontrollere adgang til værdifulde eller hemmelige aktiver.

Men i maj 2022 begyndte en ny trend på TikTok, hvor brugere frivilligt filmer højopløste videoer af deres iris. Det blev til mere end 700.000 videoer i alene den første måned af trenden og udgør et værdifuldt datamateriale. I Danmark oplever TikTok også raketvækst blandt især unge. Gruppen af 15-24-årige, der bruger TikTok ugentligt er fra 2019 til 2022 vokset fra 3 pct. til 41 pct.. Og blandt de endnu yngre brugere mellem 9 og 14 år er det gennemsnitlige daglige TikTok-forbrug på 1 time og 18 minutter mod 1 time og 36 minutter på frontløberen YouTube. TikTok er også en alvorlig udfordring for Facebook, da 47 pct. af de unge 15-24-årige sidste år dagligt brugte den kinesiske app, mens 69 pct. brugte Facebook. Kampen om disse generationers primære informationsrum står således mellem techgiganter fra Amerika og Kina. Og påvirkningspotentialet er enormt. Mens politisk påvirkning gennem en social medie-platform som TikTok er både kompliceret og svært at måle, så har et mere håndgribeligt fænomen vakt opsigt: TikTok tics. Især unge piger ser ud til at have oplevet en form for socialt smitsom Tourettes fra influencere på sociale medier, der resulterer i muskel-tics og pludselige udråb.

Forskellen er dog langt fra ens, når enten Danmarks amerikanske allierede eller den systemiske rival Kina er i maskinen. Kinas nationale efterretningslov fra 2017 cementerede juridisk det samarbejde mellem private virksomheder og efterretningstjenester, der allerede eksisterede, men i lyset af det kinesiske datasug bliver omfang og dybden af samarbejdet helt centralt for evnen til at anvende indhentningerne. Ifølge en amerikansk efterretningskilde befaler kinesiske myndigheder de kinesiske techgiganter at bearbejde efterretningstjenesternes data gennem anvendelse af deres avancerede AI og enorme datacentres regnekraft. Kilden fortæller ligeledes, at det er en glødende fantasi for de amerikanske efterretningstjenester at kunne benytte Google, Amazon eller Facebook til samme formål, men i modsætning til Kommunistpartiets universalnøgle, så står CIA, FBI og NSA i en mere principiel situation for at skulle respektere den vestlige adskillelse af staten og det private marked og om muligt gå gennem retssystemet eller købe sig adgang i den grad, som firmaerne finder acceptabelt. Principperne rakte dog ikke længere, end at NSA-whistlebloweren Edward Snowdens afsløringer kunne beretter, at blandt andre amerikanske og britiske efterretningstjenester har sikret sig enorm adgang til de vestlige techgiganters data. Og i Kinas tilfælde har en ultrapotent symbiose udviklet sig endnu voldsommere mellem Kommunistpartiets brug af industrispionage til gavn for de store kinesiske tech-virksomheder og så partiets efterfølgende anvendelse af virksomhederne til efterretningsarbejde – sågar delvist finansieret af profit og tech fra de kinesiske virksomheders samarbejder og kunder i de spionageudsatte stater.

I takt med at Kommunistpartiets ambitioner er blevet eksplicit globale, har tilgangen til det indenlandske informationsrum spredt sig til den globale, offentlige sfære. ’De Tre Krigsførelsers’ informationskrigsførelse, psykologiske krigsførelse og juridiske krigsførelse står centralt. Og selvom det er generalsekretær Xi, der dirigerer tentaklernes vandring, så er det TikTok, der viser vejen til det globale datasug. Netop grundet disse trusler, så vakte den lækkede Zhenhua database på over 2,4 millioner mennesker i 2020 stor opsigt – som nævnt i artikelseriens del 1 – ved at udgøre et fundament for verdensomspændende påvirkningsindsatser.

Kampen om de yngre generationers primære informationsrum står mellem techgiganter fra Amerika og Kina. Og påvirkningspotentialet er enormt

_______

Zhenhuas datasug: Samkøring af kilder

Kinesiske Zhenhua Data udbyder efter eget udsagn den efterretningsvirksomhed, der er nødvendig for at kunne udføre påvirkningsoperationer. Zhenhua er et illustrativt sprækkekig ind i Kinas datasug og optegner samtidigt silhuetten af de lange tentakler, Kommunistpartiet kaster ind i fremtidens informationsrum. Zhenhua skraber data fra åbne kilder som Facebook, LinkedIn, Twitter, TikTok og Instagram, men har også adgang til lukkede kilder med efterretninger om blandt andet militære tropper og flådefartøjers bevægelser. Intentionen bag indhentningen er dermed både sikkerheds- og forsvarspolitisk. Zhenhua kan samkøre data om det militære personel med data fra den lækkede database: Hvem er kaptajn på skibet, hvor arbejder kaptajnens partner, hvad skylder de på huset, og har de alvorlige helbredsproblemer? Afhængigheder, misbrug, utroskab? Kun de tilgængelige data opstiller grænser, men med tanke på de seneste års omfattende kinesiske hack af følsomme personoplysninger, er der nærmere tale om en grænseløs aktivitet. I august 2021 fortalte Matthew F. Pottinger, tidligere national vicesikkerhedsrådgiver for Trump og nu tilknyttet tænketanken Hoover Institution, efterretningsudvalget i det amerikanske senat, at Kina har stjålet nok data til at oprette et dossier om hver voksne amerikaner, der bruges til at ”påvirke og skræmme, belønne og afpresse, smigre og ydmyge, splitte og erobre.”

Det mest omfangsrige offentligt kendte kinesiske statssponsorerede hack til dato er datasuget fra det amerikanske Office of Personel Management (OPM), der håndterer ansættelsesforhold for embedsvæsnet på føderalt niveau. I 2015 skabte hacket bekymrede overskrifter, da 21,5 millioner statsligt ansatte og deres partneres personlige information blev stjålet. Helt afgørende var typen af særlig følsom information, hvilket indebar 5,6 millioner fingeraftryk. Og for 19,7 millioner personer var det den 127 sider lange SF-86-blanket til brug for baggrundstjek af personer i stillinger relateret til national sikkerhed. De mere end 100 siders udspørgen kommer omkring tidligere job, udlandsophold, bekendtskaber, karaktervidner, brug af ulovlige stoffer, afvænningsophold samt spilleafhængighed og gæld. Og en del mere. Et nærmest ufatteligt datatab til ugunst for den amerikanske nationale sikkerhed og et lige så ufatteligt datasug til gunst for Kinas evne til at samkøre informationer, målrette påvirkningsoperationer og presse eller rekruttere personer i en grad, der sender rystelser dybt ind i den amerikanske stats fremtid.

Anvendelsen af denne type data, deriblandt et kinesisk hack af passagerlister og biometrisk data fra Bangkoks internationale lufthavn, var medvirkende til at en stribe amerikanske spioner i årene 2010-12 blev afsløret. Denne kinesiske datainteresse tilfalder naturligvis også andre stater, som eksempelvis Norges regionale forvaltninger, og i en dansk kontekst advarer Center for Cybersikkerhed eksempelvis om målrettede hack af HR-afdelinger, der ligger inde med følsomme oplysninger om organisationen og dens medarbejdere. Læg dertil, at et kinesisk visa-bureau i København i 2015 ved en fejl, ifølge Statens Serum Institut, modtog 5,28 millioner danskeres ”følsomme personoplysninger af meget omfattende karakter” samt deres CPR-numre. Brevet med de to ukrypterede CD’er blev leveret tilbage i åben tilstand.

Det amerikanske datatab gennem OPM-hacket er enestående i omfang. I hvert fald indtil betydningen af det enorme kinesiske Hafnium-hack af Microsoft Exchange mail-servere i begyndelsen af 2021 bundfælder sig. Eller risiciene ved kinesiske BGI Groups globale salg af covid19 test og sekventering og derigennem adgang til genetisk materiale kombineret med selskabets samarbejde med det kinesiske militær bliver belyst. BGI Group har sit europæiske hovedkvarter ved Københavns Universitet, der også er virksomhedens fremmeste akademiske partner. Da centeret blev åbnet i 2012, stod én opgave særligt centralt, nemlig at ”etablere et unikt katalog over variationerne i danskernes arvemasse (DNA).” I 2020 resulterede partnerskabet blandt andet i et projekt om abehjerner i samarbejde med den kinesiske hærs laboratorium for forskning i højdetilpasning. En militærprioritet, der skal øge kinesiske soldaters evne til eksempelvis at manøvrere i Tibets højder, men også et samarbejde, som Københavns Universitet var uvidende om. BGI Group er en global gen-gigant og driver derfor også andre datasugende aktiviteter, som eksempelvis fosterscreeningstest på gravide kvinder, der sender både fosterets og kvindens DNA direkte i de kinesiske datalagre – og analyseres i samarbejde med den kinesiske hær. Det har fået det norske bioteknologiske råd til at fraråde kvinder at bruge BGI’s NIFTY test. Og i Storbritannien er UK Biobank i færd med at genoverveje adgangen for kinesiske forskere til den britiske genbank, blandt andet af frygt for samkøring med data fra andre kilder. Netop en anerkendelse af Kinas evige datasug. USA har også anklaget fire kinesere fra Kommunistpartiets hær for at udføre Equifax-hacket i 2017, der eksponerede næsten 150 millioner amerikaneres navne, fødselsdatoer, kørekortsnummer samt deres amerikanske sociale sikringsnummer og nogles kreditkortoplysninger. Og OPM-hacket er blot ét i en lang række af kinesiske cyberangreb rettet mod militære mål. Derfor er det signifikant, at også Zhenhua Data har en klar militær profil anskueliggjort ved forbindelsen til de nævnte lukkede databaser om militære bevægelser, men også som samarbejdspartner for Kinas Ministerium for Statssikkerhed og den kinesiske hær. Zhenhuas direktør, Wang Xuefeng, har på WeChat tilskyndet til ”hybrid krigsførelse”, ”psykologisk krigsførelse” og manipulation af den offentlige holdningsdannelse, hvilket er fuldstændigt i tråd med den kinesiske hærs ’Tre Krigsførelser’.

Zhenhua-indhentningen retter sig mod personer af varierende status og betydning lige fra Storbritanniens afgåede premierminister Boris Johnson og Indiens Narendra Modi til den australske sangerinde Natalie Imbruglia

_______

Og som Zhenhua Data har profileret sig med i et marketingsærinde: ”Sociale medier kan manipulere virkeligheden og svække et lands administrative, sociale, militære eller økonomiske kræfter og kan også føre til interne konflikter, social polarisering og radikalisering i et land.” De tætte relationer mellem firmaet og det kinesiske efterretningsvæsen og militær samt databasens udformning peger kraftigt i retning af en ydelse, der skal forlænge og styrke Kommunistpartiets tentakler.

En broget skare: Kina sigter bredt

Databasens læk giver indikerende svar på, hvem der fra kinesisk hold anses for et interessant aktiv i denne kamp – enten som mål eller middel. Zhenhua-indhentningen retter sig mod personer af varierende status og betydning lige fra Storbritanniens afgåede premierminister Boris Johnson og Indiens Narendra Modi til den australske sangerinde Natalie Imbruglia. I Danmarks tilfælde omhandler efterretningerne blandt andre nu tidligere justitsminister Nick Hækkerup, departementschef i statsministeriet Barbara Bertelsen, daværende chef for Forsvarets Efterretningstjenestes Center for Cybersikkerhed Thomas Lund-Sørensen samt realitystjernen Amalie Szigethy. Også den Radikale Marianne Jelved samt Socialistisk Folkepartis Karina Lorentzen står på listen sammen med sin datter. Flere politikere har fået deres familiemedlemmer kortlagt. Iblandt findes også mennesker fra tech-sektoren, assistenter til amerikanske kongresmedlemmer, tænketanksfolk og akademikere samt deres nærmeste familie og omgangskreds. Også mennesker uden nogen online tilstedeværelse optræder i lækket, hvilket vidner om andre indhentningsmetoder end alene skrab af sociale medier og nyheder. Alle individer er klart kategoriserede og umiddelbart er databasens kategori ”politisk eksponerede personer” (PEP) mest interessant i bestræbelsen på at kortlægge de indflydelsesrige mennesker, som nationale myndigheder selv mener er særligt sårbare – eller ifølge SKAT ”bestrider et særligt offentligt tillidshverv og som følge af dette kan være modtagelige for bestikkelse og anden korruption.” Politikens krydstjek med den danske PEP-liste viser et sammenfald på 186 personer ud af Zhenhua Datas 770 danskere. Og her er det vigtigt at huske på, at lækket alene var et ufuldstændigt billede af hele databasens indhold.

Den danske arktiske ambassadør, Thomas Winkler, var forventeligt også at finde i databasen. På Færøerne og i Grønland, der havde henholdsvis over 160 og 60 personer i datalækket, har fokus blandt andet været på personer i magtfulde stillinger, der har indflydelse på kritisk infrastruktur. Her er der tale om bestyrelsesmedlemmer i Air Greenland og direktøren for det færøske it-firma Formula IT, hvilket flugter med Kinas geopolitiske ambitioner om at vinde indflydelse i Rigsfællesskabet som et anker i Arktis. Endnu en bestræbelse i denne retning blev i marts 2021 afsløret i Estland, hvor den NATO-sikkerhedsgodkendte naturvidenskabelige forsker, Tarmo Kõuts, blev idømt tre års fængsel for at spionere for Kina med udgangspunkt i sit forsvarspolitisk følsomme arbejde med at kortlægge havbunde, klimaforandringer og arbejde med netop Arktis, således som den estiske efterretningstjeneste KAPO eksplicit har advaret om, at Kina er særligt interesseret i. Da det delvist statsejede China Communications Construction Company (CCCC) blev prækvalificeret til at byde på Grønlands lufthavnsudvidelser, fik daværende forsvarsminister Claus Hjort Frederiksen en alliancepartner-advarsel fra den amerikanske forsvarsminister James Mattis, der understregede risikoen for kinesisk militær tilstedeværelse i Grønland, hvis den kinesiske entreprenørgigant vandt. Efterfølgende har det amerikanske forsvarsministerium placeret CCCC på samme liste som Huawei over selskaber, der er ejet eller kontrolleret af det kinesiske militær.

Zhenhuas datasug er bredtfavnende for at kunne understøtte de mange samtidige kinesiske politiske mål. Ifølge lækkets formidler, forskeren Christopher Baldings tilbagemeldinger fra journalisters nationale dækning rundt om i verden, så optræder der et overraskende højt antal organiserede kriminelle i kortlægningen. Det er ikke umiddelbart overraskende, da Kommunistpartiet indenrigspolitisk parallelt benytter og bekæmper kriminelle grupperinger. Et eksempel på det første er OPM-hacket, hvor samarbejdet foregår gennem statssponsoreret cyberkriminalitet. En aktivitet, der hele tiden udvikler sig. Hackergruppen APT41/Wicked Panda, der ifølge både det amerikanske justitsministerium og cybersikkerhedsfirmaet FireEye, stjæler avanceret teknologi og efterretninger på vegne af den kinesiske stat, blev i 2020 afsløret i et forsyningskædehack, hvor gruppen har inficeret software fra en almindelig softwareudvikler, der uvidende spreder bagdøren til sine kunder. En forsyningskædetilgang, som Kina ifølge en omstridt afsløring fra mediet Bloomberg, har praktiseret i årevis gennem kompromittering af hardware fra den amerikanske producent Super Micro. Det politisk-kriminelle samarbejde og korruptionsproblemer er indenrigspolitisk almenkendt og til dels problematisk for Kommunistpartiet, men rummer som beskrevet her også muligheder.

Zhenhua-databasens kortlægning af kriminelle udgør derfor en relativt velprøvet tilgang og slutter cirklen tilbage til kampen om informationsrummet. Kriminelt eller på anden vis erhvervet adgang til hemmeligheder og intellektuelle frembringelser som fx banebrydende forskning i telekommunikationsteknologi skal sikre overgangen fra den allerede nationalt opnåede tilstand af McLuhans metafor med kinesiske karakteristika – partiets overvågnings- og censureringsteknologier er partiets besked – til et verdensomspændende partigreb om informationsrummet. De mest frugtbare udenrigspolitiske vækstbetingelser for partiets sammensmeltning af medie og besked finder sted, når teleinfrastruktur, fjernsynskanaler og pressemedier er under kinesisk kontrol.

Denne tredje artikel i serien ”Kinas informationskrig” har identificeret konsekvenser og de alvorlige risici ved, når Kina er i maskinen, i algoritmen og har adgang til nationale informationsrum med henblik på at indhente data og manipulere. Fjerde og afsluttende artikel i serien undersøger, hvordan kinesiske påvirkningsaktiviteter tager udgangspunkt i og moderniserer Lenins sovjetkommunistiske tænkning om Enhedsfronten, låner ”Vestens båd” og udfordrer Rigsfællesskabets strategiske integritet. Artikelserien slutter med at opliste modtræk til det kinesiske Kommunistpartis kompromittering af informationsrummet – heriblandt indførelsen af en lov om fremmedagenter. ■

Zhenhua-databasens kortlægning af kriminelle udgør en relativt velprøvet tilgang og slutter cirklen tilbage til kampen om informationsrummet

_______

André Ken Jakobsson (f. 1983) er adjunkt ved Center for War Studies, Institut for statskundskab, Syddansk Universitet og underviser på den professionelle masteruddannelse Master in Intelligence and Cyber Studies ved SDU

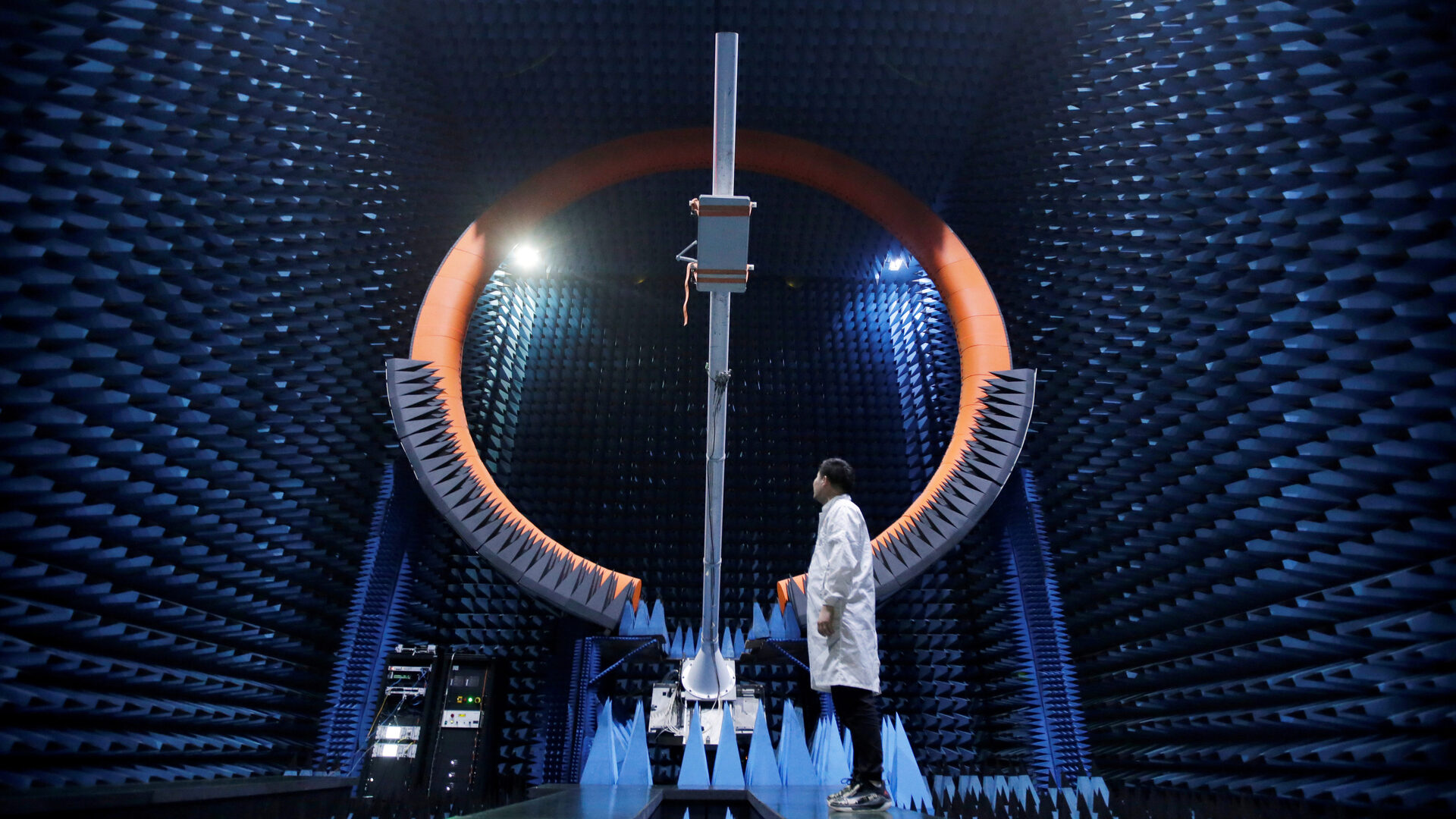

ILLUSTRATION: En ingeniør under en 5G-antenne i et af Huaweis testsystemer i Songshan Lake Manufacturing Center i Dongguan i Guangdongprovincen, 30. maj 2019 [FOTO: REUTERS/Jason Lee]

![Kampen om magten: „En meget berigende politisk bog […] Anbefales til indkøb‟](https://d.raeson.dk/wp-content/uploads/2020/02/usa.trump_-300x274.jpg)