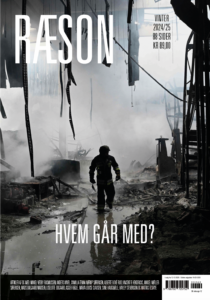

Major Mikkel Storm Jensen: Med cybervåben har Danmark for første gang våben med verdensomspændende rækkevidde. Det skal danske politikere lige vænne sig til

29.10.2019

.”Bliver et cybervåben først kendt, er det uanvendeligt – svagheden bliver opdaget og modgået af fjenden – og derfor holder man dem tæt ind til kroppen. Det betyder, samarbejde med allierede, når det gælder offensive cyberoperationer, er langt vanskeligere, end vi har været vant til med konventionelle militære operationer.”

Interview af Christiern S. Rasmussen

Den 25. september lancerede det danske forsvar den Værnsfælles Doktrin for Militære Cyberspaceoperationer, der beskriver Forsvarets forståelse af cyberspace som et nyt strategisk domæne. Udover det danske er kun det amerikanske og det franske forsvar, der har offentliggjort sine cyberdoktriner. Men hvad betyder det nye cyberdomæne egentlig for dansk forsvarspolitik? Det har RÆSON spurgt major Mikkel Storm Jensen om.

RÆSON: Hvad er den Værnsfælles Doktrin for Militære Cyberspaceoperationer?

STORM JENSEN: Det er et fælles sprog, som gør, at vi i Forsvaret kan forstå hinanden, når vi tale om cyber. Doktrinen skal ikke ses som en teknisk vejledning i, hvordan cyberoperationer skal foregå, men som et redskab til at forstå, hvad cyberoperationer er, hvilke forhold der gør sig gældende, og hvad effekterne kan være. En udbredt opfattelse er fx, at når først vi har trykket på ENTER, sker cyberoperationer med lysets hast. Men i doktrinen beskrives det, hvordan forberedelserne kan vare dage, uger, måneder eller sågar år. Hvis ens konventionelle operation skal støttes af en cyberoperation, er det vigtigt at have det in mente og spørge, hvornår man kan forvente en effekt – og hvilken effekt man kan forvente.

Problemet er, at vi ikke har ret mange fælles krigshistoriske erfaringer at trække på, når det gælder brugen af cyberredskaber i konflikter. Samtidig er cyberdomænet under konstant udvikling, og vi ser kun udviklingerne udfolde sig delvist, fordi det meste af, hvad der foregår, er hemmeligt. Cyberkrigsførelse introducerer os på den måde til et helt nyt domæne, hvor vi mangler både fælles erfaring og -forståelse. Denne doktrin skal hjælpe os på vej til at få netop det.

RÆSON: I doktrinen nævnes tre lag: fysisk, logisk og cyberpersona. Hvad gør de?

STORM JENSEN: Det er de tre lag, som cyberdomænet består af, og som cyberoperationer kan operere i. Starter vi med det fysiske, kan det være de kabler, maskiner og servere, som IT-systemer består af, hvilket alle er angrebsvektorer [midler hvorigennem uautoriseret adgang kan opnås til et netværk eller en enhed, red.]. Man kan fx klippe et undersøisk kabel over eller indsætte en virus, der ødelægger alle forbundne harddiske.

Det logiske lag henviser til de data og den software, der bearbejder og formidler data. Cyberoperationer kan tilgå, manipulere eller nægte fjenden adgang til data. Cyberpersona er derimod forbindingsledet mellem maskine og mennesker. Det er den virtuelle repræsentation af de mennesker og organisationer, der interagerer med systemet. En cyberpersona kan både repræsentere mange forskellige mennesker, som alle går på nettet via en bestemt tilgang, fx i en virksomhed, men én person kan også have mange cyberpersona, fx ved at bruge flere e-mailadresser.

Både amerikanske og kinesiske tech-virksomheder bliver beskyldt for at efterlade bagdøre til deres respektive efterretningstjenester. […] Sådanne anklager er ikke rettet mod de danske tech-virksomheder

_______

RÆSON: De dominerende aktører på de tre lag er hverken danske eller underlagt dansk kontrol. Kablerne løber gennem mange lande, softwaren er typisk amerikansk, hardwaren produceres ofte i Kina, og store internationale tech-giganter kontrollerer cyberpersonaer, såsom Facebookprofiler eller hotmail-konti. Hvad betyder det for Danmark?

STORM JENSEN: At vi ikke har styr på eller producerer det hele selv, er selvfølgelig en svaghed, som vi må formindske. Det var, hvad debatten om Huaweis og etableringen af et dansk 5G-netværk handlede om. De fleste lande vil jo gerne selv have kontrol fra bunden, når det gælder så følsomme it-systemer som 5G. Men det kan de færreste. Ikke engang USA kan det, for de benytter sig af udenlandsk hardware. Kina er ligeledes afhængig af amerikansk software.

Man kan omvendt sige, at det giver Danmark en større frihed til at opbygge cyberkapabiliteter. Både amerikanske og kinesiske tech-virksomheder bliver beskyldt for at efterlade bagdøre til deres respektive efterretningstjenester. Huawei har mistet kontrakter på det. Sådanne anklager er ikke rettet mod de danske tech-virksomheder.

Men det gør det selvfølgelig sværere for os at designe offensive cyberkapaciteter, når vi ikke har nogen, der lægger svaghederne ind i computersystemer for os. Meget af det her handler om at finde specifikke Zero-Day’s, altså tekniske fejl i softwareprogrammer, der ikke er blevet offentliggjort, og som udgør en svaghed, der kan udnyttes. Men en svaghed kan også være dårligt uddannet personale, der samler et inficeret USB-stik op fra gaden og sætter det i sit system eller klikker på phishing-mails [mails, hvor modtageren lokkes til at videregive personlige oplysninger som fx passwords, red.].

RÆSON: Men kan vi så få de rigtige folk ind? I Danmark har vi gode it-uddannelser, men vi har også en mindre talentmasse og en stor konkurrence med private tech-virksomheder. Hvordan ser det danske forsvars chancer ud for at rekruttere de rigtige folk?

STORM JENSEN: Den store fordel, Danmark har, er, at både vores defensive og offensive cyberkapabiliteter ligger hos Forsvarets Efterretningstjeneste (FE). Ved at have begge under ét tag, kan vi tilbyde en mere spændende arbejdsplads, end hvad private cybersikkerheds-virksomheder kan. I mange andre lande er de spredt ud på forskellige institutioner af forfatningsmæssige og kulturelle årsager. I Danmark er der en tradition for, at mange af de tekniske midler til både spionage og angreb ligger hos FE, der også kan operere til støtte for den indre nationale sikkerhed. Men når de gør det, opererer de selvfølgelig under nogle helt andre regler og med en meget stram kontrol.

RÆSON: Men loven for Center for Cybersikkerhed, der sætter rammerne for centret, fik kritik for at falde mellem to juridiske stole og for dermed at skabe en usikker kontrol. Er det ikke et problem?

STORM JENSEN: Det er i hvert fald et problem, hvis folk ikke har tillid til, at Forsvarets Efterretningstjeneste og Center for Cybersikkerhed overholder loven. Men FE nyder en høj grad af tillid, som er meget vigtig for dem. Der er nok ikke nogen hurtigere måde at blive fyret på derinde end at gå på kompromis med netop den tillid. Jeg ved egentlig ikke rigtigt, hvor folk har den mistillid fra.

RÆSON: Hvad med historierne om ulovlig data-deling mellem efterretningstjenesterne, hvor PET fx fik data fra FE, som de selv ikke måtte indsamle? Og er der stadig ikke et problem med den stramme kontrol, når Loven for Center for Cybersikkerhed kritiseres for at være usikker?

STORM JENSEN: Den datadeling har ikke noget med cybersikkerhed at gøre, men for at svare på spørgsmålet, så illustrerer kritikken og reaktionen jo netop, at den parlamentariske kontrol med tjenesterne virker. Jeg er ikke jurist, men som jeg forstår Tilsynet med Efterretningstjenesternes [TET] kritik, er der tale om et fortolkningsspørgsmål af de gældende regler. TET har påpeget, at de er uenige i fortolkningen, og FE og PET – som jeg forstår det – har derfor ændret praksis, indtil fortolkningen er afklaret.

En ren cyberoperation kunne være at nægte modstanderen adgang til visse it-systemer eller at slukke for kritisk civil og militær infrastruktur, uden at det står i direkte forbindelse med en konventionel operation

_______

RÆSON: Lad os snakke om selve cyberoperationerne. Hvilken form kan de tage, og hvordan kan de supplere konventionelle operationer?

STORM JENSEN: Det kan enten være en ren cyberoperation; en, der støtter en konventionel operation; eller en, der støttes af en konventionel operation. Tager vi det sidste først, ville det eksempelvis kunne være et luftangreb, der bomber en server og dermed ødelægger modstanderens fysiske IT-infrastruktur. En cyberoperation, der støtter en konventionel operation, kunne være, hvis et cyberangreb slukkede for modstanderens radar-system, så man kan flyve igennem fjendens territorium uden at blive opdaget. En mere indirekte støtte til konventionelle operationer kunne være en operation, der forstyrrer modstanderens logistik, sådan at han ikke ved, hvad der er i hvilke containere, eller hvor meget brændstof han har i sine lagre.

En ren cyberoperation kunne være at nægte modstanderen adgang til visse it-systemer eller at slukke for kritisk civil og militær infrastruktur, uden at det står i direkte forbindelse med en konventionel operation. Det sidstnævnte gjorde russerne i 2015, da man slukkede for et østukrainsk kraftværk, og i 2017, da man med NotPetya-angrebet ramte store dele af Ukraines økonomiske infrastruktur og en masse udenlandske virksomheder.

Dertil kan informationsoperationer også indgå i cyberdomænet, hvor man forstyrrer modstanderens opfattelse af virkeligheden, hans politiske processer og hans sociale sammenhængskraft ved at sprede vildledende oplysninger og propaganda via internettet.

RÆSON: Hvilke muligheder giver de cyberkapabiliteter en småstat som Danmark?

STORM JENSEN: For det første har vi ikke før haft våben med verdensomspændende geografisk rækkevidde. Det har vi nu med cybervåben. Det er et ny redskab, som danske politikere lige skal vænne sig til, at de har i værktøjskassen. Noget andet nyt er, at indgangsbilletten til at opbygge en cyberkapabilitet er væsentligt billigere end konventionelle kapabiliteter. Vil du have opbygget en hangargruppe, kræver det store industrielle og økonomiske ressourcer, og det tager tid. Vil du opbygge en cyberkapabilitet kræver det ikke nær så mange ressourcer. Du har brug for penge, nogle forskere og computersystemer. Noget andet er, at man ikke kan se på satellit-fotos, hvor gode cyberkapabiliteter lande har, for det ligger på nogle harddiske og i hovedet på folk. Så vi ved først noget om cyberkapabiliteter, når de rent faktisk bruges.

RÆSON: Cyberdomænet er også specielt ved at være ugennemsigtigt, bl.a. fordi aktørerne er både private, kriminelle og statslige. Hvilken effekt har den ugennemsigtighed for danske cyberoperationer?

STORM JENSEN: Det her berører hvad vi kalder for attribution, altså: Hvem gjorde det? Det kan være teknisk svært. Men hvis man afsætter tilstrækkelige ressourcer og tid, kan det i langt de fleste tilfælde godt lade sig gøre at finde ud af, hvem der gjorde hvad. Når vi så endelig ved det, er det ikke nødvendigvis noget, vi vil fortælle om, for så afslører vi, hvordan vi fandt ud af det. Det er blevet påpeget i pressen, at en del af afsløringen af russiske indblandinger i det amerikanske præsidentvalg var på baggrund af hollandske cyberefterretninger. Hvorvidt det er rigtigt, vides ikke, da hollænderne hverken vil be- eller afkræfte det. Bliver et cybervåben først kendt, er det uanvendeligt – svagheden bliver opdaget og modgået af fjenden – og derfor holder man dem tæt ind til kroppen.

Hvad gør man bagefter, når man har identificeret angriberen? Målet er jo, at Danmark ikke skal blive angrebet af hverken kriminelle eller stater, og det gør man ved at afskrække dem. Nogle af de gengældelsestiltag, der er kommet frem, er, at man hænger angriberne ud. USA har hængt navngivne kinesiske officerer ud som cyberspioner, og Danmark har hængt den russiske militære efterretningstjeneste GRU ud som dem, der stod bag NotPetya-angrebet. Men gengældelse i cyberdomænet er rigtig svært, særligt hvis det er en kriminel russer, som arbejder for den russiske stat og hacker Danmark. Hvem skal vi så afskrække? Brænder vi hans harddisk af, så giver GRU ham en ny – og de vil gerne have den ødelagte harddisk, så de kan undersøge den. Skal vi i stedet gengælde overfor GRU? Eller indføre sanktioner mod Rusland? Det er en svær vurdering.

Omvendt er der også en vis værdi i at bekende kulør og efterlade nationale identitetsmarkører. Hvis man gør det, sender man to signaler. For det første siger man, at ”det var os, der gjorde det”. I og med man kun kan bruge et cybervåben én gang, fordi svaghederne opdages og adresseres, betyder det at efterlade en identitetsmarkør, at man også siger: ”Vi har mere i kassen, og der er mere, hvor det kommer fra”. Det er af måderne at signalere til hinanden på i cyberspace.

I og med man kun kan bruge et cybervåben én gang, fordi svaghederne opdages og adresseres, betyder det at efterlade en identitetsmarkør, at man også siger: ”Vi har mere i kassen, og der er mere, hvor det kommer fra”

_______

RÆSON: Sidste sommer bombede det israelske forsvar et hus, som man mente, var base for hackere tilknyttet Hamas. Når attribueringen er så svær, er der så ikke en fare for, at man rammer de forkerte?

STORM JENSEN: Hvad der lå til grund for den beslutning, ved vi jo ikke. Husk på, at beviserne kunne være alt fra digitale fodspor på internettet, til at det var rengøringskonen, der sagde til israelerne, at det var fyrene på tredje sal, som hackede dem. Cyberefterretninger behøver jo ikke stå alene i attribueringen.

RÆSON: Hvad betyder det for vores evne til at indgå i samarbejder med allierede, at der med cybervåben eksisterer sådan en usikkerhed, og vi kun kan anvende et cybervåben én gang?

STORM JENSEN: Disse og andre tekniske og operative egenskaber ved avancerede offensive cyberoperationer er netop hovedemnet for den ph.d., jeg lige er startet på. Indtil videre kan man i hvert fald sige, at samarbejde med allierede, når det gælder offensive cyberoperationer, er langt vanskeligere, end vi har været vant til med konventionelle militære operationer. Det skyldes, at det i mange tilfælde vil være meget begrænset, hvad man er villig til at oplyse til sine allierede om, i forhold til hvordan man vil gennemføre cyberangreb. Udfordringerne er langt mindre, når det gælder defensive cyberoperationer, hvor man vil være i stand til at dele en større del af både informationer og kapabiliteter med sine allierede.

RÆSON: Den nye cyberdoktrin beskriver, hvordan offensive cyberoperationer defineres ved brug af magt på fjendens område, og defensive cyberoperationer defineres ved ikke-brug af magt på eget område. Det efterlader imidlertid to kategorier: fraværet af magtanvendelse på fjendens område og magtanvendelse på eget område. Hvad er det sidste?

STORM JENSEN: Det er en defensiv cyberoperation.

RÆSON: Hvad betyder det?

STORM JENSEN: Det betyder, at hvis en modstander kommer indenfor hegnet, kan man nedkæmpe hans indtrængen.

RÆSON: Men cyberdomænet omfatter vel hele samfundet? Er ’eget område’ så kun Forsvaret eller også civilsamfundet?

STORM JENSEN: Nej, defensive militære cyberoperationer gælder kun Forsvarets eget netværk. Men derfor kan Center For Cybersikkerhed, der er vores nationale ’cyber-emergency response team’, også spille en rolle for det øvrige samfund. Det vil sige, at hvis kritisk dansk infrastruktur angribes, vil Center for Cybersikkerhed kunne bruges til at bringe angrebet til standsning og nedkæmpe det. Men det vil ikke være en militær operation på den måde, selvom Forsvaret derved vil spille en rolle i den nationale sikkerhedsstrategi.

RÆSON: Men kan man drage den linje mellem forsvar og civilsamfundet ift. cyberkrigsførelse? Målet for de offensive cyberoperationer er jo kritisk infrastruktur, og cybervåben kan også komme til at ramme civilsamfundet? Fx spredtes NotPetya-angrebene fra deres oprindelige mål og endte med at forvolde stor skade på en række store virksomheder, heriblandt Mærsk.

STORM JENSEN: Det er jo forskellen mellem et godt og dårligt cyber-våben. Det amerikanske cybervåben Stuxnet løb i modsætning til NotPetya ikke amok, men begrænsede sig til de iranske atomfaciliteter, det i 2010 var tiltænkt at skade. Doktrinen beskriver også, hvordan cyberoperationer skal overholde krigens love. Når vi affyrer et våben, skal vi vide, hvor det lander, og hvor stort hullet bliver – det gælder både konventionelle våben og cybervåben.

Når vi så har en vurdering af skaden, vil det være den militære chef og dennes militærjuridiske rådgiver, der skal vurdere, om det er lovligt, og om det er inden for vores mandat. Om den militære nødvendighed er så stor, at vi bliver nødt til at gøre det. Kan vi gøre det på andre måder, hvor vi forvolder mindre skade? De krav gælder alle militære operationer. ■

Når vi affyrer et våben, skal vi vide, hvor det lander, og hvor stort hullet bliver – det gælder både konventionelle våben og cybervåben

_______

Mikkel Storm Jensen (f. 1967) er major, cand.polit. og militæranalytiker på Forsvarsakademiets Institut for Strategi, hvor han underviser i intrastatslige konflikter og forsker i cyberstrategi. ILLUSTRATION: Forsvarsminister Trine Bramsen (S) og forsvarschef general Bjørn Bisserup til kransenedlæggelse på Kastellet i forbindelse med flagdag 5. september 2019 [foto: Jens Dresling/Ritzau Scanpix]

![Kampen om magten: “En meget berigende politisk bog […] Anbefales til indkøb”](https://d.raeson.dk/wp-content/uploads/2020/02/usa.trump_-300x274.jpg)